在網(wǎng)絡(luò)安全學習和滲透測試實踐中,vuinhub靶場為安全愛好者提供了豐富的實戰(zhàn)環(huán)境。其中,DC-5作為經(jīng)典靶機之一,涉及計算機軟硬件的綜合應用,是提升技能的重要平臺。本文將深入解析DC-5實戰(zhàn)過程,覆蓋從信息收集到權(quán)限提升的全流程。

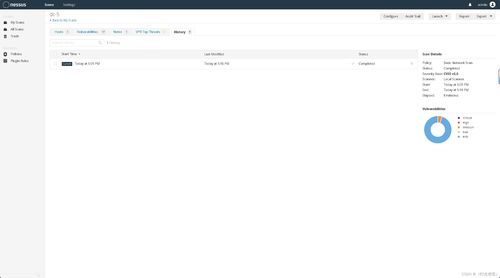

在DC-5實戰(zhàn)中,我們需要進行初步的信息收集。使用工具如Nmap對目標IP進行端口掃描,識別開放的服務(wù)。例如,可能發(fā)現(xiàn)80端口運行著Web服務(wù),這通常是攻擊的入口點。通過瀏覽器訪問目標網(wǎng)站,可分析網(wǎng)頁源碼和目錄結(jié)構(gòu),尋找潛在漏洞。

針對Web服務(wù),常見的攻擊向量包括文件包含、SQL注入或XSS漏洞。在DC-5中,可能涉及本地文件包含(LFI)漏洞,允許讀取系統(tǒng)文件如/etc/passwd。利用此漏洞,可以獲取敏感信息或進一步利用日志文件注入惡意代碼,實現(xiàn)遠程代碼執(zhí)行(RCE)。

在獲取初步Shell后,需要提權(quán)至root權(quán)限。這通常涉及分析系統(tǒng)內(nèi)核版本、查找可利用的提權(quán)漏洞,或利用錯誤配置的服務(wù)。例如,檢查SUID文件或計劃任務(wù),尋找可寫腳本。在DC-5中,可能通過內(nèi)核漏洞或服務(wù)配置缺陷,使用工具如Metasploit或自定義腳本來完成提權(quán)。

整個實戰(zhàn)過程強調(diào)了對計算機軟硬件的深入理解:硬件層面,涉及系統(tǒng)架構(gòu)和資源管理;軟件層面,則包括操作系統(tǒng)、Web服務(wù)器和應用漏洞的利用。通過DC-5的練習,學習者可以鞏固Linux系統(tǒng)操作、網(wǎng)絡(luò)協(xié)議和滲透測試工具的使用,為現(xiàn)實世界安全防護打下堅實基礎(chǔ)。

DC-5實戰(zhàn)不僅提升了技術(shù)能力,還強化了安全思維。建議在合法環(huán)境中操作,并持續(xù)學習最新漏洞和防御措施,以應對不斷演變的網(wǎng)絡(luò)威脅。